Come rendere Windows più sicuro

22 agosto 2022

Ormai ci sono pochi dubbi sul fatto che Windows non sia un sistema operativo pensato per la sicurezza, non le è mai stato fin dal principio, non era il suo obiettivo.

In questa guida andremo a vedere quali sono le sue debolezze principali e scopriremo alcuni semplici accortezze per rendere la vita più difficile ad un malintenzionato che desidera sfruttarle.

Ci baseremo sull’articolo pubblicato a riguardo da Chris Titus, un creator americano con oltre 20 anni di esperienza in ambito IT ed in possesso di svariate certificazioni Microsoft, un esperto del settore.

Rompiamo subito il ghiaccio: stiamo parlando di un altra suite di antivirus? Assolutamente no! Ognuno è libero di utilizzare qualsiasi software preferisce, ma non è questo l’argomento di cui parleremo. In questa guida non andremo a vedere come combattere un attacco informatico o come rimuovere un malware, andremo a ridurre la possibilità di esserne vittime “chiudendo” le vie di accesso classiche che vengono utilizzate nei più comuni attacchi.

Nota: le operazioni contenute all’interno di questo articolo sono descritte per informare. Non ci assumiamo responsabilità su eventuali malfunzionamenti.

Perché Windows non è sicuro? #

I sistemi legacy hanno un difetto fondamentale nella loro architettura: può essere relativamente semplice ottenere un accesso a basso livello attraverso diversi metodi. Andiamo a vedere tutte queste debolezze nella progettazione di Windows, in modo da poter essere consapevoli dove siamo più vulnerabili ed agire di conseguenza.

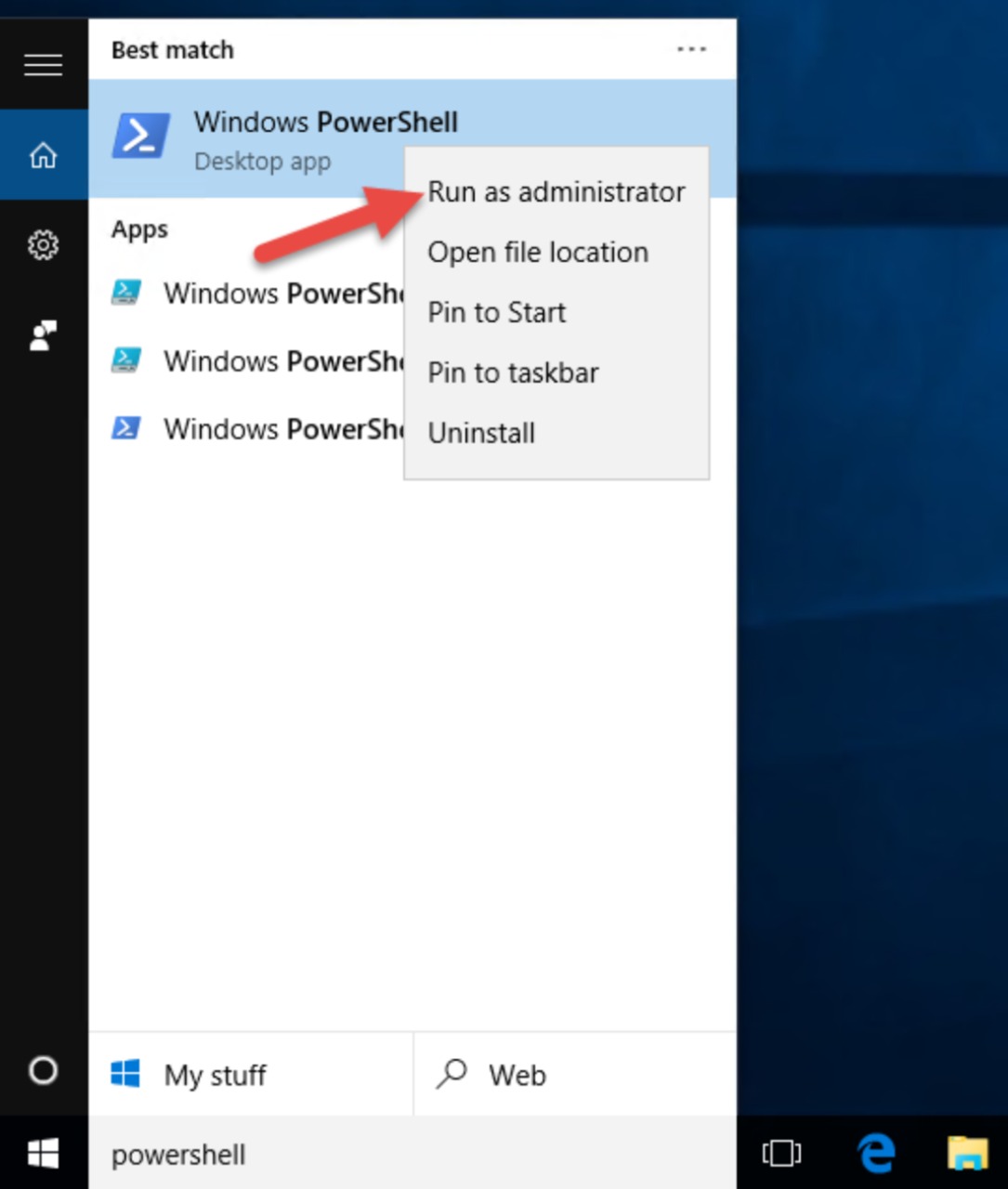

PowerShell #

Powershell è uno degli strumenti più potenti in Windows, ma ad un costo. Rende estremamente facile applicare grosse modifiche a livello amministratore al nostro sistema operativo, ma attenzione a non abusarne. Non esiste azione in Windows che non possa essere eseguita tramite un comando PowerShell.

Teniamo sempre a mente questo: quando apriamo la PowerShell come amministratore o diamo a qualche programma questo accesso, può essere fatta qualsiasi cosa al nostro sistema operativo. Stiamo quindi estremamente attenti a non lanciare script PowerShell che troviamo in rete di cui non ci fidiamo pienamente, stiamo correndo un grosso rischio.

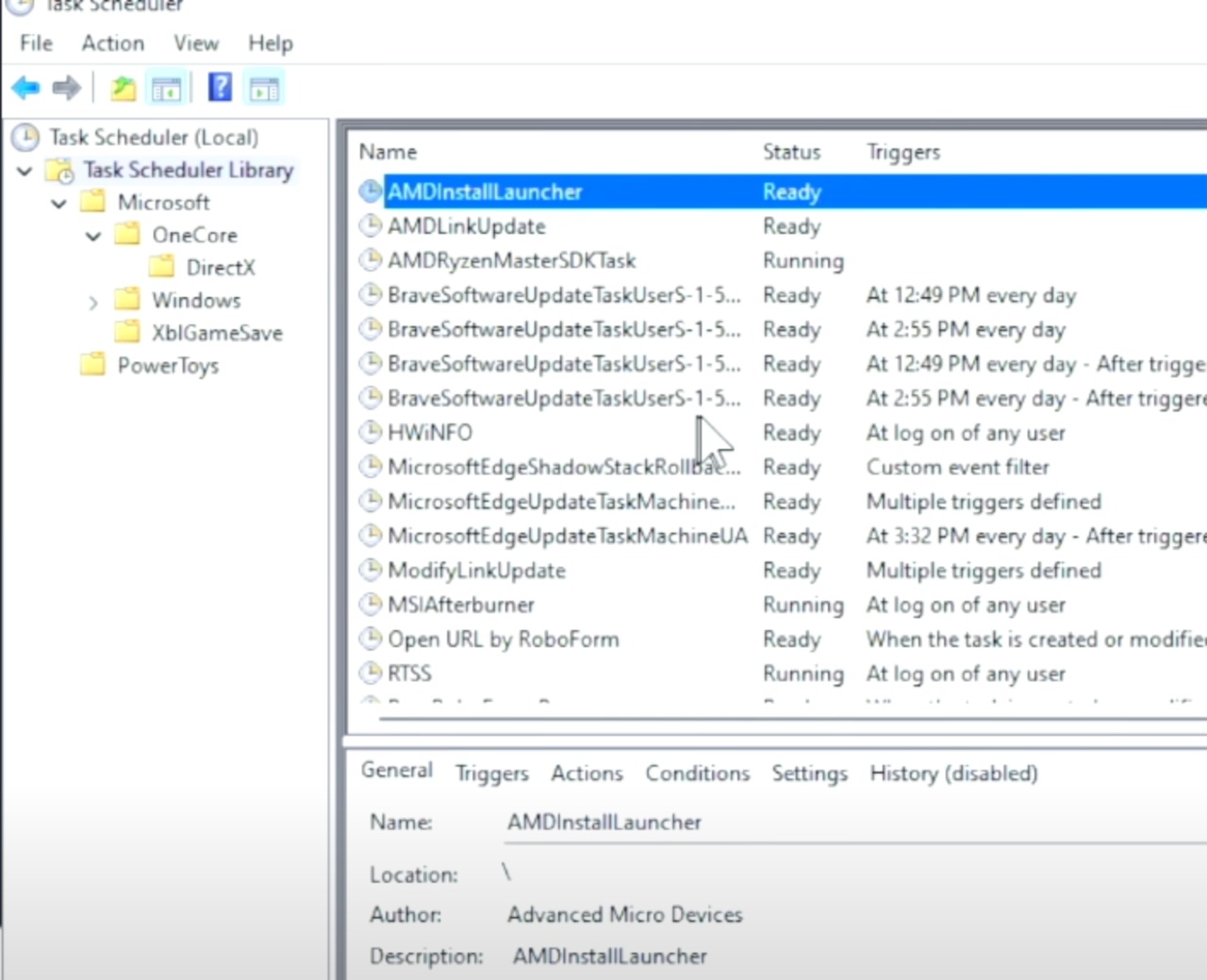

Task Scheduler #

Task Scheduler è presente dentro i sistemi operativi di Microsoft dai tempi di Windows XP ed è spesso un mezzo che viene utilizzato per svariati exploit.

Non ci sono vere e proprie cose che possono essere disabilitate da questo strumento, ma possono essere create nuove task anche di tipo self-elevating. Andiamo a guardare per esempio la libreria di Task Scheduler:

Qui è dove molte applicazioni e virus malevoli potrebbero aver aggiunto qualcosa, controlliamo ogni tanto che non ci sia niente di insolito. Possono lanciare eseguibili, rallentare il sistema ed altre operazioni che sicuramente non vorremo fossero eseguite sul nostro computer.

Se dovessimo incontrare un nome nell’elenco di cui non siamo sicuri, clicchiamo sulla voce Actions e controlliamo che azioni di preciso esegue.

Non è detto che tutto ciò che troveremo sarà malevolo, potremo anche trovare roba inutile che non fa altro che appesantire il nostro sistema. Alcuni esempi sono l’auto-submission tool di Microsoft, i bug report di Defender etc… Possiamo serenamente disabilitarli per alleggerire il nostro sistema operativo (meglio non cancellarli, nel caso dovessimo aver sbagliato, possiamo sempre abilitarli nuovamente)

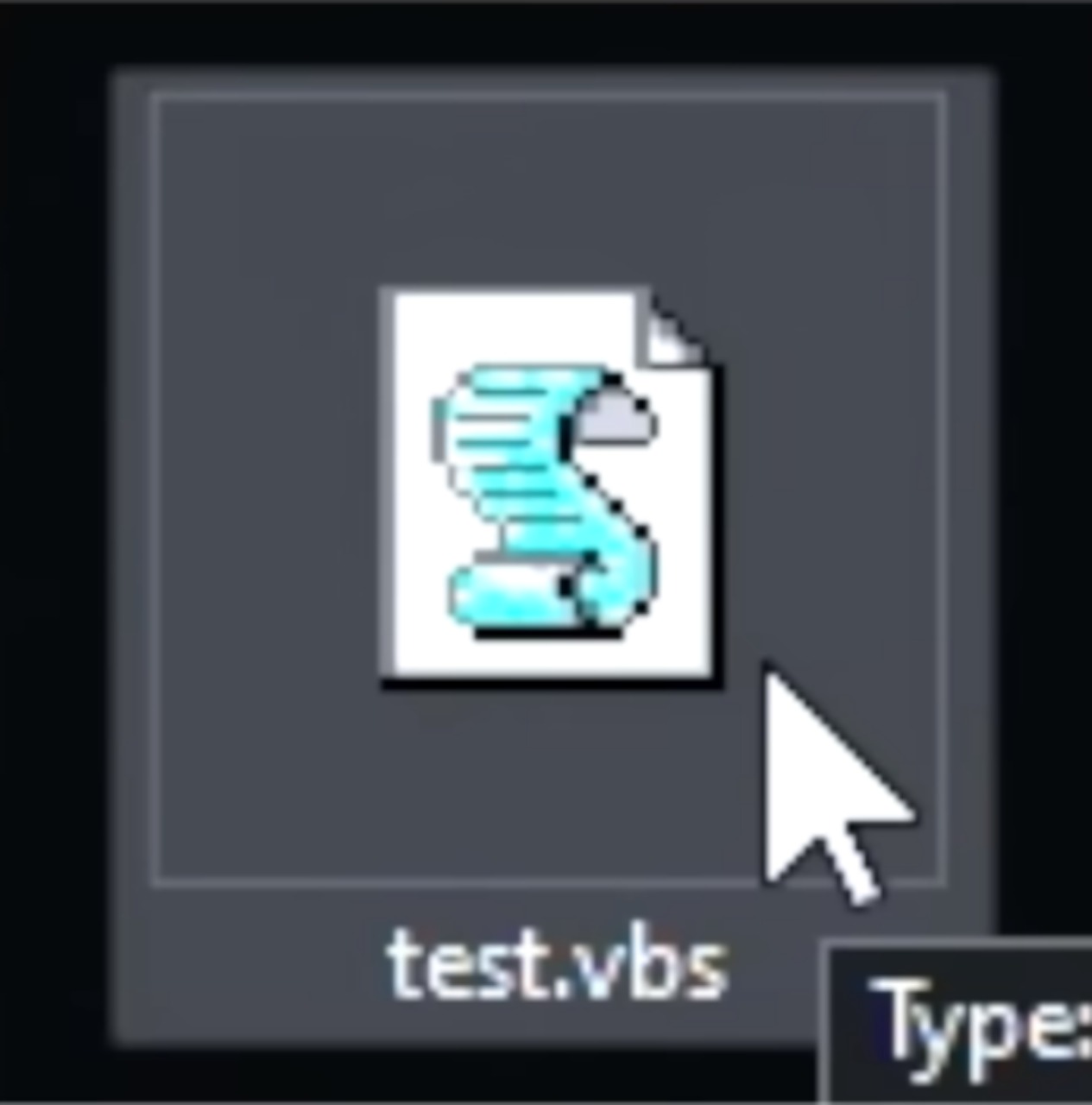

Visual Basic - .vbs script #

Questo tipo di script gira nativamente su Windows e possono essere davvero utili per automatizzare azioni di ogni giorno. Facciamo però attenzione in quanto possono essere utilizzati impropriamente. Purtroppo nella maggior parte dei casi ormai, ad esclusione di ambienti business, la maggior parte degli script in visual basics che troviamo in giro sono virus o in generale, cose di cui non bisogna fidarsi.

Questa è l’icona che vedremo su Windows (sia 10 che 11) nel caso in cui dovessimo aver scaricato, erroneamente o no, uno script .vbs. Facciamo sempre attenzione a non eseguire questi programmi se non sappiamo di cosa si tratta.

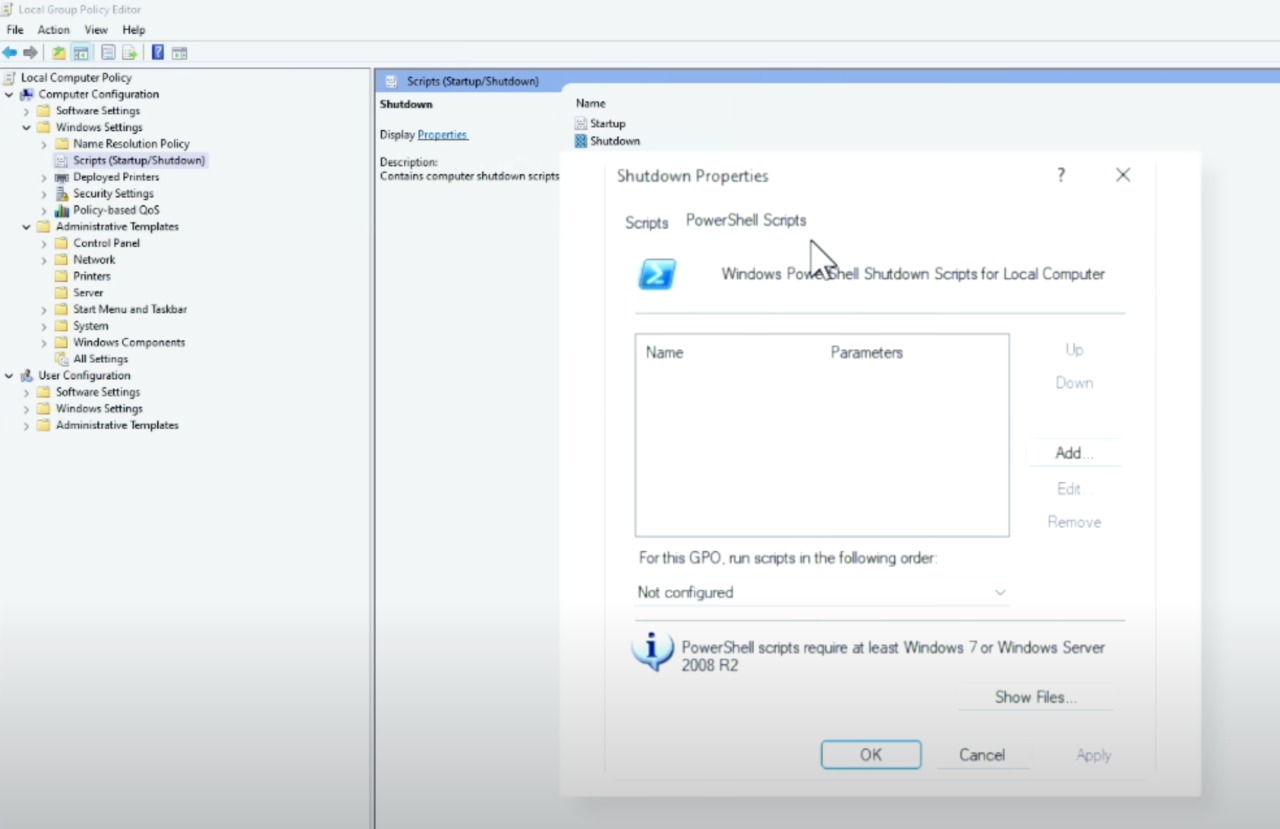

Group Policy #

Questo è uno strumento che non tutti abbiamo all’interno di Windows: se stiamo utilizzando una Home Edition non sarà presente.

Può essere utilizzato in maniera malevola tramite script del tipo startup/shutdown, da qui possono essere lanciati script powershell all’avvio del sistema operativo. Teoricamente gli utenti Home non sono a rischio da questo tipo di vulnerabilità, a meno che ovviamente non siano stati soggetti ad un attacco precedentemente che ha attivato questa funzionalità.

Ricordiamo sempre che se blocchiamo l’accesso alla PowerShell a livello utente, Group Policy può bypassare questa barriera tramite gli script startup/shutdown di cui abbiamo parlato prima

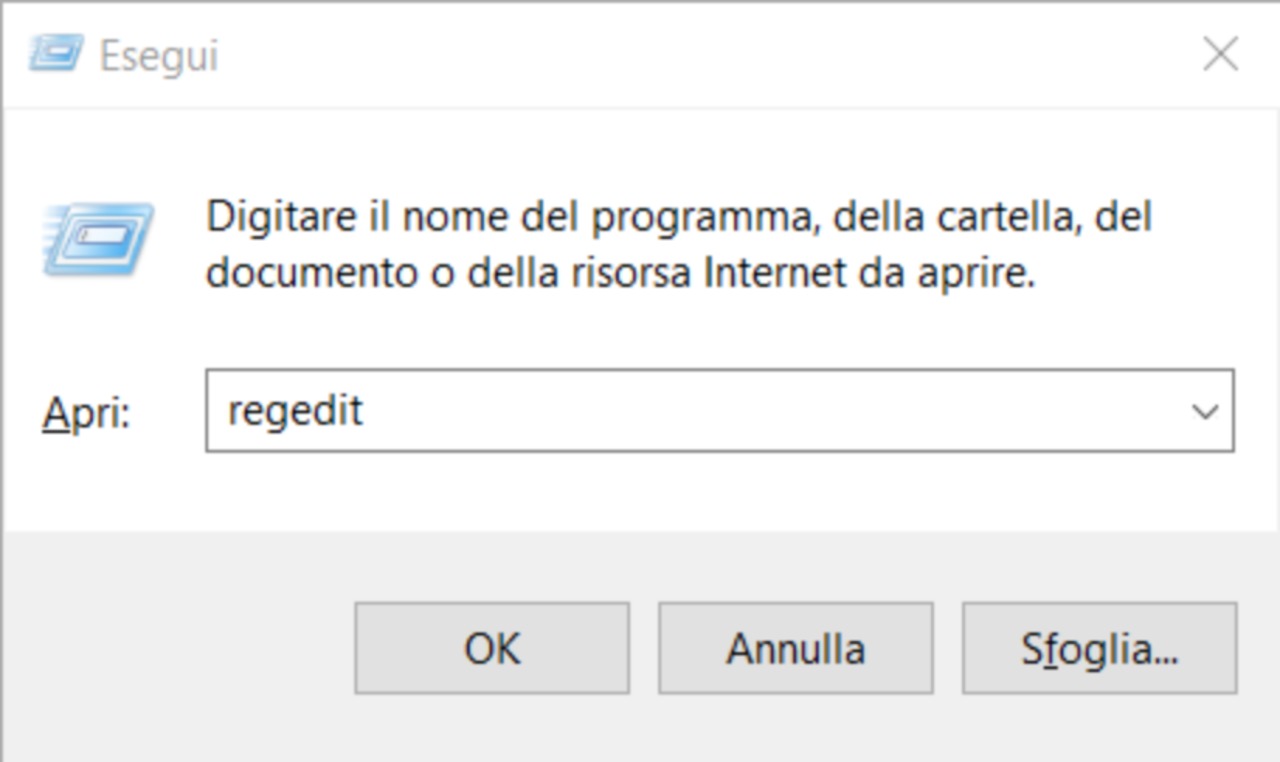

Registry #

Ed eccoci arrivati infine al registro attività, il cervello di Windows. Uno strumento che probabilmente sarebbe meglio se fosse disattivato per la maggior parte degli utenti.

A prescindere dagli aspetti relativi alla sicurezza, sarebbe meglio disabilitare registry in quanto è davvero facile rischiare di commettere errori che potrebbero portare il nostro sistema operativo a non rispondere propriamente o non riuscire più ad eseguire il boot.

Come proteggersi? #

Una delle migliori maniere per proteggersi dai rischi che abbiamo visto nelle sezioni qui sopra è gratis ed opensource. Non sarà necessario fare login, dare dati personali o qualsiasi altra scocciatura a cui siamo abituati con i classici antivirus.

Tutti gli strumenti che abbiamo visto sopra non sono sicuramente li per caso, hanno i loro scopi e nelle mani giuste possono essere davvero utili. Purtroppo però vengono sempre utilizzati per scopri malevoli, quindi se non abbiamo necessità di utilizzarli, forse disattivarli è la scelta più saggia.

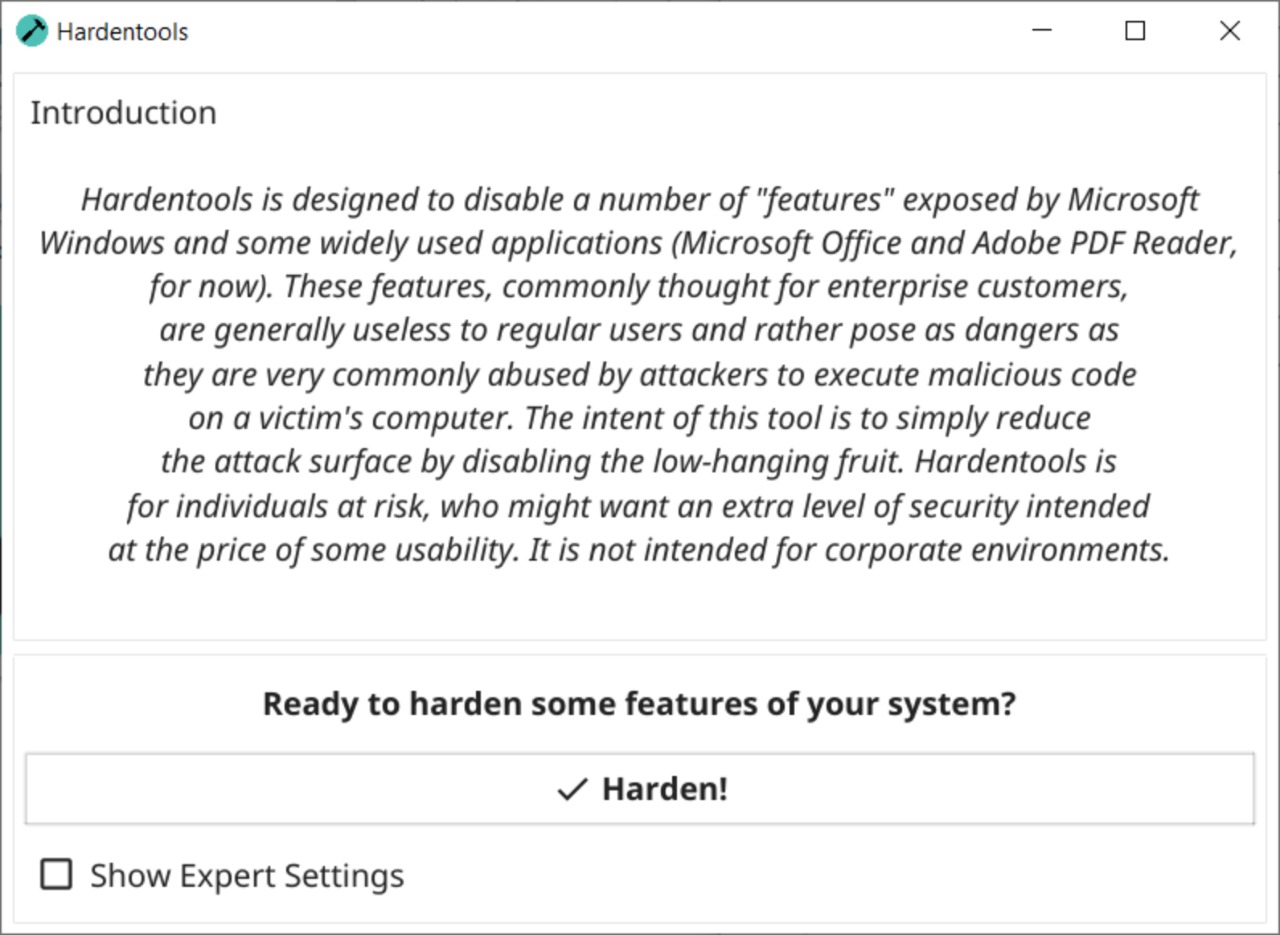

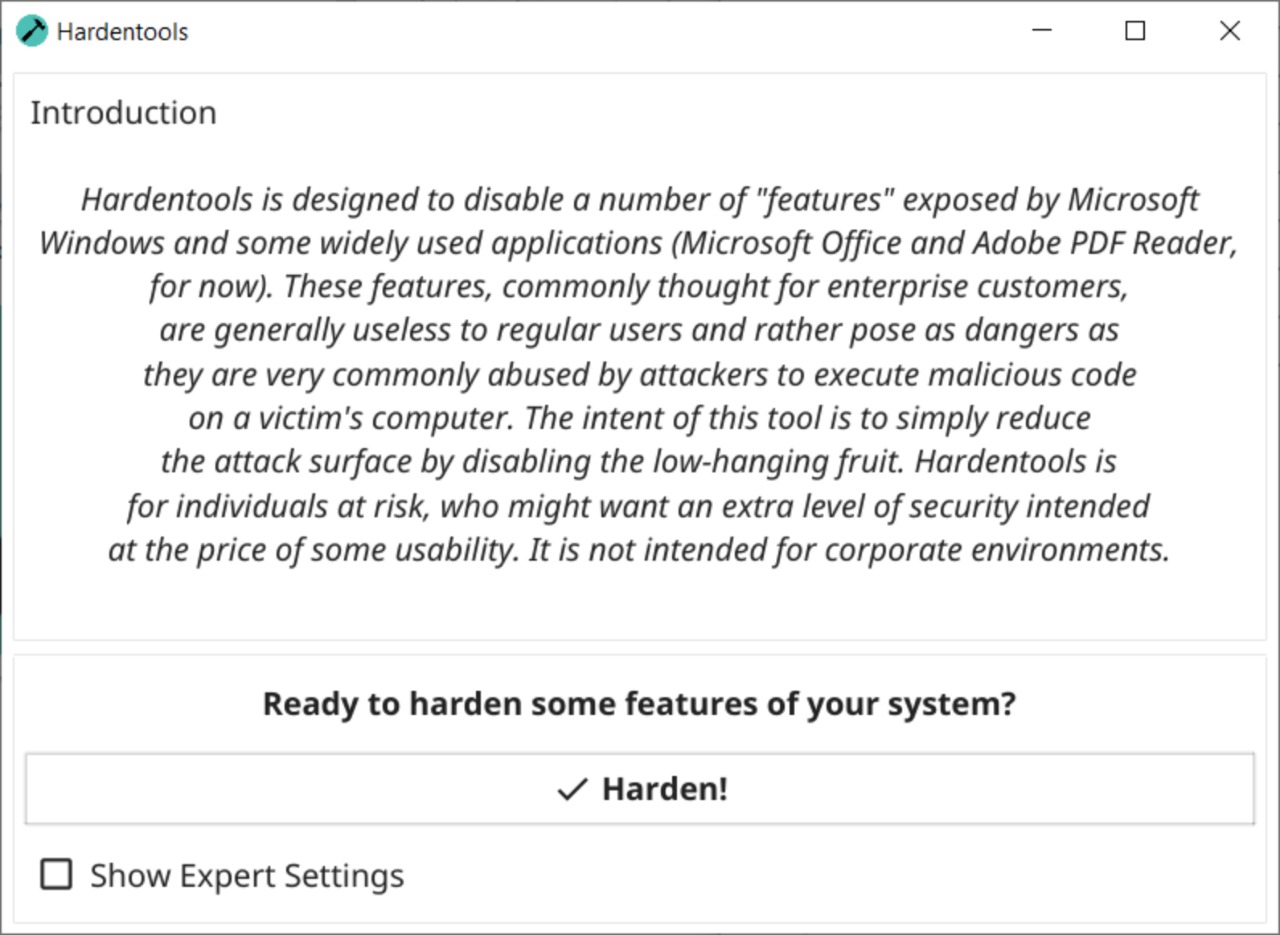

Il programma che andremo ad utilizzare in questa guida prende il nome di Hardentools. Hardentools è progettato per disabilitare una serie di “features” presenti nei sistemi operativi Microsoft Windows ed in alcune applicazioni ampiamente utilizzate (Microsoft Office e Adobe PDF Reader). Come abbiamo detto prima queste features sono comunemente pensate per i clienti aziendali e generalmente inutili per gli utenti regolari. Pongono piuttosto pericoli in quanto sono spesso abusate dagli aggressori per eseguire codice dannoso. L’intento di questo strumento è quello di ridurre semplicemente le possibilità di attacco.

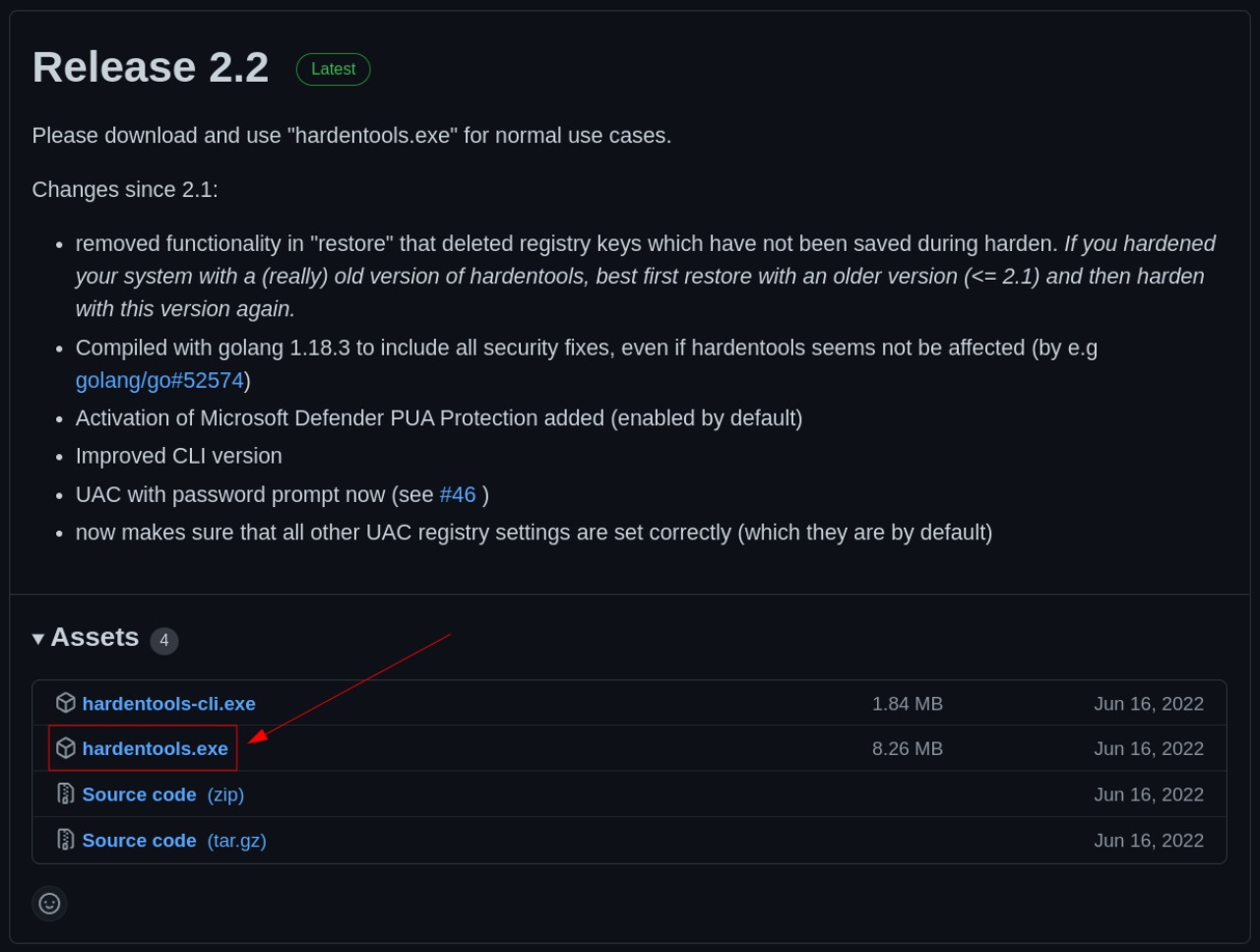

https://github.com/securitywithoutborders/hardentools/releases

Per utilizzare questo programma, come prima cosa rechiamoci sulla pagina github del progetto cliccando il link qui sopra e andiamo nella sezione releases.

Una volta aperta, apparirà in primo piano l’ultima versione disponibile. Al momento della scrittura di questo articolo si tratta della Release 2.2. Scarichiamo il file hardentools.exe

ATTENZIONE: questo strumento ha la possibilità di disabilitare programmi come Office e Adobe Reader, stiamo attenti a quello che clicchiamo nei prossimi passi. È inoltre sconsigliato per utenti che utilizzano Excel per eseguire calcoli pesanti.

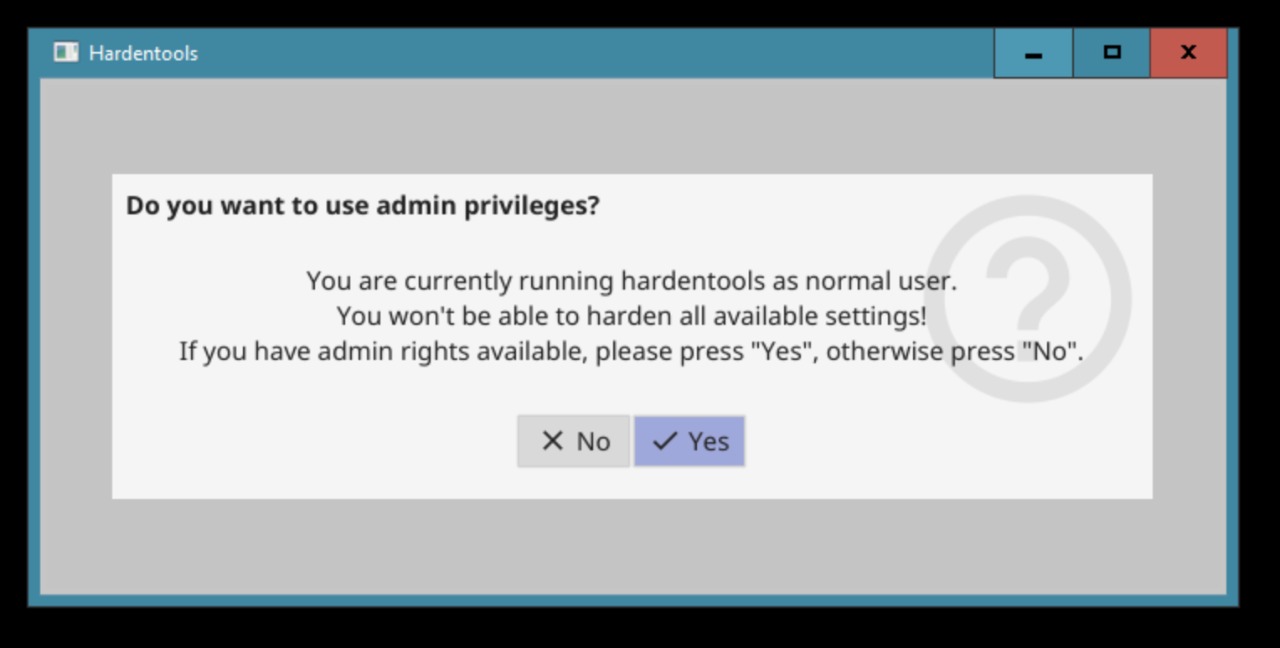

Una volta fatto doppio-click sul file .exe che abbiamo scaricato (rigorosamente) dalla pagina Github ufficiale, in base ai nostri privilegi potrebbe venirci chiesto di eseguire il programma con i privilegi di amministratore. Se clicchiamo “No”, solo un sottoinsieme di funzionalità saranno disponibili. Se selezioniamo “Si” invece, dovrebbe aprirsi una finestra come quella in figura

Clicchiamo “Yes” per andare avanti. Una volta fatto vederemo la finestra principale del programma con una grafica molto semplice.

La documentazione suggerisce di cliccare immediatamente sulla casella “Harden” che eseguirà tutte le modifiche al nostro sistema operativo che gli autori del programma hanno ritenuto necessarie e standard per la maggior parte degli utenti. Tutta via, spuntando la check-box in basso a sinistra dal nome “Show Expert Settings” avremo la possibilità di scegliere nel dettaglio quali azioni eseguire

Andiamo a vedere cosa fanno alcune di queste opzioni

-

Windows ScriptHost: disattiva tutti gli script in Visual Basics di cui abbiamo parlato nella sezione precedente

-

Office: tutte le voci che iniziano con Office riguardano tutti gli aspetti della suite Office che spesso sono utilizzati per attacchi malevoli a sistemi Windows. Se non sappiamo bene di che si tratta, probabilmente lasciarli spuntati (e quindi disattivarli) non cambierà nulla alla nostra esperienza quotidiana.

-

Adobe Reader: Come per Office, il discorso è lo stesso. Adobe fa un pessimo lavoro a rendere sicuri i loro prodotti. È dai tempi di Adobe Flash che i suoi programmi vengono utilizzati per effettuare attacchi (ed è anche per questo che Flash è scomparso)

-

AutoRun and AutoPlay: quando inseriamo una pen drive (o un CD), questi potrebbero avere degli eseguibili automatici che vengono lanciati non appena vengono inseriti (un po’ come fa Razer con le proprie periferiche). Selezionando questa voce, impediamo che questo accada e quindi anche se dovesse essere presente un virus all’interno della pen drive, questo non verrà lanciato.

Ricordiamo che per disabilitare una determinata funziona, dobbiamo spuntarla all’interno di questa finestra. Una volta finito, clicchiamo Harden!

Conclusione #

Abbiamo visto come possiamo rendere più sicuro il nostro sistema operativo ma ricordiamo sempre che questo non è un antivirus, non ci protegge in nessuno modo. Quello che fa è ridurre drasticamente la possibilità di essere vittime di un attacco disabilitando i vettori più comuni che vengono utilizzati per questo tipo di pratiche.

Quindi, chi dovrebbe applicare queste modifiche? La risposta varia ovviamente da caso a caso, ma in generale possiamo dire che è consigliato per chiunque non abbia necessità specifiche di utilizzare questi strumenti tanto potenti, quanto pericolosi. Se siamo degli smanettoni che voglio poter avere il controllo più totale su Windows, allora non fa per noi. Se invece abbiamo appena configurato un computer a parenti o amici che sappiamo non essere dei grandi appassionati ed esperti a riguardo, allora sicuramente potrebbe essere un’ottima idea applicare queste modifiche. Loro non noteranno differenze ed allo stesso tempo, saranno un po’ meno vulnerabili ad attacchi informatici.