Sinkclose: come funziona la falla di sicurezza presente in tutte le CPU AMD dal 2006

13 agosto 2024

1723533180000

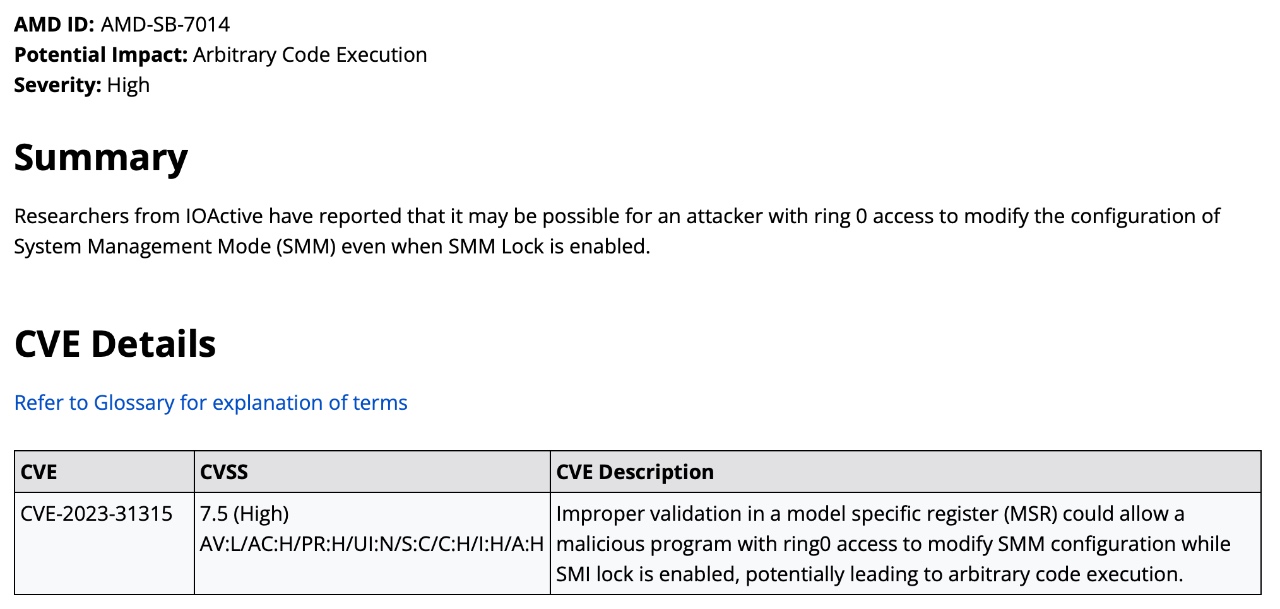

Una vulnerabilità di sicurezza molto grave, denominata “Sinkclose” (CVE-2023-31315), è stata individuata in tutti i processori AMD prodotti a partire dal 2006, mettendo così a rischio centinaia di milioni di dispositivi in tutto il mondo.

Una vulnerabilità di sicurezza molto grave, denominata “Sinkclose” (CVE-2023-31315), è stata individuata in tutti i processori AMD prodotti a partire dal 2006, mettendo così a rischio centinaia di milioni di dispositivi in tutto il mondo.

Questa falla consente ai malintenzionati di sfruttare l’architettura del chip per accedere a dati sensibili. I ricercatori Enrique Nissim e Krzysztof Okupski della società di sicurezza IOActive hanno rivelato che la vulnerabilità può essere sfruttata mediante diverse tecniche, permettendo agli attaccanti di estrarre informazioni riservate dai sistemi compromessi, come password e dati personali.

Sebbene la falla richieda l’accesso al kernel del sistema per essere sfruttata, la sua diffusione in tutte le CPU AMD prodotte negli ultimi 18 anni, ampiamente utilizzate sia in ambito consumer che enterprise, solleva una notevole preoccupazione. Pertanto, è raccomandato adottare misure di sicurezza generali, come evitare il download di file infetti da malware, per ridurre il rischio di attivazione della vulnerabilità.

La vulnerabilità “Sinkclose” sfrutta una funzione poco nota dei processori AMD, denominata TClose, il cui nome deriva dalla combinazione di “TClose” e “Sinkhole”, un termine associato a una vulnerabilità rilevata nel 2015 nella System Management Mode di Intel.

I chip AMD impiegano un meccanismo di protezione noto come TSeg, che impedisce ai sistemi operativi di accedere a una specifica area di memoria riservata alla System Management Mode (SMM), chiamata System Management Random Access Memory (SMRAM).

Tuttavia, la funzione TClose è stata progettata per garantire la retrocompatibilità con hardware più datati che potrebbero utilizzare gli stessi indirizzi di memoria dello SMRAM.

Attivando questa funzione, la memoria viene rimappata e i ricercatori di sicurezza hanno scoperto che la rimappatura di TClose può essere manipolata usando le autorizzazioni standard del sistema operativo, ingannando la SMM nel recuperare dati alterati. Questo consente agli attaccanti di dirottare il processore ed eseguire istruzioni con i privilegi elevati della SMM, aggirando le misure di sicurezza standard e compromettendo l’intero sistema.

Pagina ufficiale AMD con tutti i dettagli

Dopo la scoperta, AMD ha avviato un processo di patching per le sue linee di chip più critiche, cercando di mitigare i rischi associati a questa vulnerabilità. L’azienda sta collaborando strettamente con i produttori di hardware e gli sviluppatori di software per garantire una distribuzione rapida ed efficace degli aggiornamenti.

Articolo ufficiale AMD con la lista di tutti i processori affetti da Sinkclose

Enrique Nissim e Krzysztof Okupski hanno scelto di non rilasciare codice proof-of-concept per la vulnerabilità, al fine di evitare che le patch vengano sviluppate frettolosamente, esponendo i sistemi a ulteriori rischi. AMD ha già distribuito patch per la maggior parte dei suoi modelli e consiglia di consultare il sito ufficiale per verificare la disponibilità di aggiornamenti firmware specifici. Le CPU enterprise EPYC e gli acceleratori Instinct hanno ricevuto per primi le patch a maggio, seguiti dalle CPU consumer delle serie 4000, 5000, 7000 e 8000 ad agosto. Tuttavia, non sono previsti aggiornamenti per le CPU Ryzen serie 3000, mentre le CPU workstation hanno ricevuto aggiornamenti per mitigare il problema.

Fonte: Wired, AMD, TechPowerUp